Armazenamento e segurança dos dados de saúde na cloud

O ecossistema de saúde é vasto, diversificado e altamente complexo, lidando com uma grande e variável quantidade de dados que levam a desafios a nível de armazenamento e segurança. A computação em nuvem (do inglês “cloud computing” - CC) tem surgido como resposta a este desafio, permitindo aceder a dados em qualquer lugar e independente da plataforma. Apresentando ganhos computacionais, principalmente em escalabilidade instantânea (elasticidade) e agilidade.

A computação em nuvem permite que médicos, pacientes e até mesmo hospitais, partilhem dados e informações de referência cruzada de diferentes doenças e tratamentos a qualquer hora e em qualquer lugar, desde que haja uma ligação à internet. Oferecendo, assim, oportunidades para melhorar os serviços de saúde na perspetiva de gestão, tecnologia, segurança e legalidade. Exemplos conhecidos na área da saúde são o Microsoft Health Vault, Dossia, World Medical Card e a plataforma Google Health (cancelada em 2011).

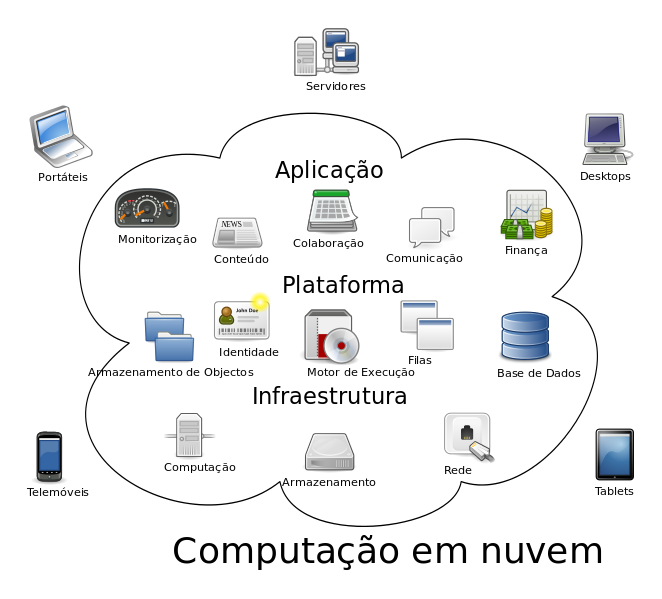

Atualmente, os serviços mais comuns de cloud computing podem ser divididos em 3 modelos diferentes, de acordo com os serviços que oferecem:

- Infraestrutura como um serviço (IaaS): esta camada fornece redes, recursos de computação;

- Plataforma como um serviço (PaaS): permite hospedar e implementar hardware e software para o uso em aplicações;

- Software (Aplicação) como um serviço (SaaS): fornece software, não necessitando de adquirir licenças (mas o utilizador paga como “serviço”).

Fonte da imagem: Wikipedia

Os modelos estruturais de cloud computing referem-se aos modelos de fornecimento da mesma para os utilizadores, podendo ser público, privado, ou híbrido.

- Em clouds públicas, as aplicações, armazenamento, e outros recursos em geral são disponibilizados para o público em geral. Independentemente do serviço ser pago ou gratuito, são semelhantes para todos os utilizadores, sendo que cada um possui uma instância desse serviço.

- Clouds privadas são desenvolvidas exclusivamente para uma organização, tendo como principal característica a individualidade do uso. A cloud privada é, dos três tipos, a mais cara, pois exige técnicos e hardware especializados, geralmente por de trás de firewalls corporativos, e pode ser adquirida e gerida pela própria organização ou por terceiros.

- O modelo híbrido é um mix das clouds públicas e privadas. Este tipo de cloud oferece ao cliente um maior controlo e segurança facilitando, também, a redução do serviço de acordo com a procura.

No entanto, todos os modelos apresentam vantagens e desvantagens – apresentamos abaixo um resumo dos vários modelos.

Ameaças

A Cloud Security Alliance publicou, em 2010, as principais ameaças associadas à cloud: abuso ou uso nefasto da cloud; interfaces inseguras de programação; insiders maliciosos; vulnerabilidades das tecnologias partilhadas; perda de dados; roubo de conta; risco de perfil desconhecido de segurança.

Abuso ou uso nefasto da cloud é quando hackers se aproveitam de quesitos, como testes grátis, para entrar e utilizar a tecnologia para atividades criminosas, utilizando para isso recursos da cloud. Uma má programação da interface pode expor utilizadores a riscos, podendo levar ao roubo de dados. Os insiders maliciosos geralmente aproveitam-se de falhas nos níveis de autorização de acesso para aceder a informações. A vulnerabilidade das tecnologias está associada à programação partilhada na cloud. A Perda de dados relaciona-se com o risco de haver uma eliminação de dados acidentalmente, ou a existência de algum problema nos servidores físicos e não haver backup dos dados dos utilizadores. O Roubo da conta caracteriza-se por um hacker/invasor apoderar-se ilicitamente de algum acesso do servidor na cloud. O chamado perfil desconhecido de segurança caracteriza-se pela perda ou migração incorreta de algum procedimento de segurança vital do cliente, no momento de migração dos serviços/dados para a cloud.

Segurança e privacidade da cloud

As informações e dados de saúde são confidenciais e podem vir a ter um grande impacto na vida nas pessoas. Por isso mesmo, algumas questões sobre o uso de marcadores genéticos em decisões de contratação têm vindo a ser levantadas.

Assim, de modo a evitar ameaças, os prestadores de serviços de cloud devem possuir políticas, princípios (Cloud Governance) e mecanismos de segurança e privacidade. Para isso, os sistemas de cloud computing devem seguir a norma ISO 7498-2, certificação PCI DSS Level1, SAS70 Type II, ISO 27001, sendo, também, um dos protocolos mais importantes para assegurar a transparência dentro da cloud – o SLA (service-level agreement). O uso de HTTPS em conjunto com WS-security deve ser o mínimo dos mínimos quando os dados são acedidos usando cloud.

Devem ainda considerar mecanismos para manter a segurança dos dados como: identificação e autenticação; autorização; confidencialidade; integridade.

Cada profissional, seja médico, enfermeiro, ou prestador de serviços de cloud, deve possuir um código de identificação ou o número para aceder às informações armazenadas na cloud para que seja garantida a privacidade dos dados do paciente.

A autorização é conseguida usando roles, sobre fluxos de processos dentro da cloud, para definir privilégios, sendo importante para garantir a integridade. A confidencialidade assegura um controlo sobre as informações das organizações distribuídas por vários bancos de dados.

Integridade refere-se à precisão e consistência dos dados armazenados. ACID (atomicidade, consistência, isolamento e durabilidade) são propriedades da cloud que devem ser impostas. Esta característica é conseguida com a assinatura digital. Não repúdio é obtido através de protocolos de segurança e uso de tokens, chave ou cartão para transmissão de dados dentro de aplicações na cloud, tais como assinaturas digitais, marcas de tempo (timestamp) e serviços de receção de confirmação.

Disponibilidade relaciona-se com as garantias que o servidor pode dar ao cliente de que o sistema funcionará quando necessário, sem falhas, ou problemas de acesso e com os recursos requisitados pelo cliente. No entanto, é preciso considerar que podem ocorrer problemas externos, a nível, por exemplo, do acesso à internet, que pode ser imprevisível.

Abaixo é apresentada a intersecção da implementação de serviços e modelos de nuvem em relação aos 6 requisitos de segurança, onde uma marca de verificação (√) significa um requisito obrigatório no modelo de serviço específico e no modelo de implementação subjacente, enquanto um asterisco (*) significa opcional.

Benefícios e desafios

Um questionário elaborado pela International Data Corporation (IDC), durante o terceiro trimestre de 2009, identificou como principais benefícios do uso da cloud: pagamento de apenas aquilo que é usado, rápida/fácil implementação para os utilizadores finais, incentivo ao uso de sistemas standard, partilha simples de sistemas com parceiros. A nível de desafios, segurança, disponibilidade e performance foram as maiores preocupações apresentadas.

Questões não mencionadas no questionário, mas de vital importância, são as regulamentações legais e de auditoria associadas à cloud, como localização física dos dados, e uma geração transparente dos dados perante o cliente e as leis. Cada país possui uma legislação sobre os dados e procedimentos realizados, por exemplo, as regras da União Europeia são substancialmente mais restritivas em relação a outros países (particularmente os Estados Unidos). Na Europa, a Directiva 95/46/CE leva à proteção de pessoas singulares no que diz respeito ao tratamento de dados pessoais e à livre circulação desses dados.